(Minghui.org) Not: Bu eğitim materyali, anakara Çin dışındaki uygulayıcılar için hazırlanmıştır. Anakara Çin'deki uygulayıcılar bunu genel ilkeler için bir referans olarak kullanabilirler ancak bazı kısımlar geçerli olmayabilir.

İçindekiler

Genel kurallar

Ortak Saldırı Vektörleri

WeChat, TikTok ve Benzer Uygulamaları Birincil Cihazdan Kaldırın

Hassas Tartışmalar Esnasında Cihazları Kapatın ve Uzak Bir Yere Bırakın

Doğrudan Çevrimiçi Saldırılar

Çevrimiçi Kimlik Avı Saldırıları

E-posta Erişim Özetini İzleme

Cihazlarınızı Güncel Tutun

Cihazlardaki Çoğu Etkinlik için Standart/Misafir Kullanıcı

Yalnızca Güvenilir Uygulamaları Çalıştırın

Parola, Şifreleme ve Yedekleme ile Cihazlardaki Verileri Koruyun

Genel Teknik Detaylar

Veri yedekleme

Verileri Şifreleme ile Koruyun

Bir Parola Yöneticisi kullanın

E-posta İstemcisi Kurulumu

Diğer Önlemler

Mobil cihazlar

Mac os işletim sistemi

Ağ yapılandırmaları

Pencereler

Ağ Yapılandırmaları

Windows 11 Güvenlik Özellikleri

Genel kurallar

Ortak Saldırı Vektörleri

Bu eğitim materyali, bilgi güvenliği anlayışınızı geliştirmenize ve en iyi uygulamaları oluşturmanıza yardımcı olmayı amaçlamaktadır. Lütfen bu materyali incelemek ve anlamak için zaman ayırın ve mümkün olduğunca en iyi şekilde uygulayın. Bu, bir kez gözden geçirip bir kenara koymanız gereken bir şey değildir. Lütfen her şeyi anladığınızdan emin olmak için birkaç kez okuyun.

Bazı tipik güvenlik hatalarını gösteren bir hikaye ile başlayalım. Bazı güvenlik uygulamalarının neden gerekli olduğunu görmek bariz olacaktır.

David Çin'den kaçmayı başardı ve bir ABD havaalanına geldi. Bu şehirdeki uygulama alanlarına baktı ve yardım için John'u aradı.

John, David'i havaalanından aldı ve David, kiralık bir eve taşınmadan önce birkaç gün John'un evinde kaldı. Bu arada John ve David, David'in Çin'de maruz kaldığı zulüm ve David'in ABD'ye yerleşme planı da dahil olmak üzere birçok şeyi konuştu. David, cep telefonu aracılığıyla İnternet'e erişmek için John'un ev Wi-Fi ağını kullandı.

David, John'nun telefonunda bir kişi oluşturdu ve daha fazla ayrıntı ekledi. Uygulama sitesi yalnızca John'un telefon numarasını ve adını listeledi. David daha sonra John'un soyadını ve Çince adını ekledi. David gelecekte John'un evine geri döneceği için iletişim bilgilerine John'un ev adresini ekledi. İkamet başvurusu için, belge alışverişi için e-posta kullanmaya ihtiyaç vardır, bu nedenle David, John'un e-postasını iletişim bilgilerine ekledi ve John ile iletişim kurmak için e-posta kullanmaya başladı.

John, diğer uygulayıcıları görmesi için David'i grup paylaşım yerine getirdi ve David daha fazla kişiyi ekledi.

Bir süre sonra David'e güvenli bir e-posta verildi ve güvenli e-posta yerel grup e-posta listesine eklendi. David daha sonra çeşitli projelerdeki birçok farklı uygulayıcıdan gelen e-posta mesajlarını görmeye başladı. David, farklı uygulayıcıların rollerini görmeye başladı ve bilgileri, temasların ayrıntılarına özenle ekledi. Örneğin, John zaman zaman grup paylaşımına ev sahipliği yapıyor. David, John'un bir koordinatör veya hatta bir FXH asistanı olması gerektiğini düşündü. Helen, her grup paylaşımının sonunda çeşitli projelerden bahsetti. David, Helen'in bir FXH üyesi olabileceğini düşündü. Bağlantılarında John'u FXH asistanı ve Helen'i FXH üyesi olarak özenle işaretledi.

John, güvenli e-postasında, e-postadaki bir bağlantıyı kullanarak şifresini değiştirmesini tavsiye eden bir e-posta mesajı aldı. E-posta, e-posta sistem yöneticisinden gelmiş gibi görünüyordu. Bağlantıyı açtı ve web sayfası tanıdık geldi. Sayfa, önce mevcut şifresini, ardından yeni şifreyi iki kez girmesini istedi. O girdi. Kayıtlı şifreyi değiştirmeden telefonundan e-postasına hâlâ erişebildiği için biraz garip hissetti.

Daha sonra David, John'dan "İkamet başvurusu için gerekli belgelerin listesi" başlıklı bir ek içeren bir e-posta aldı. David bunu istemediği için biraz garip hissetti. Daha önce ikamet başvurusu hakkında konuştukları için çok garip değildi. John'a güvendiği için açtı. David, belge açılırken biraz gecikme olduğunu fark etti. Bilgisayarının eski olduğunu düşündü ve devam etti.

John daha sonra David'in güvenli e-postasından "Çin'deki zulüm hikayelerim" başlıklı bir ek içeren bir e-posta aldı. John, David'den böyle bir yazı istememiş olduğu için biraz tuhaf hissetti. Ancak John ve David daha önce Çin'deki zulmü hakkında konuştuklarından ve ikamet başvurusu için böyle bir belgeye ihtiyaç duyulduğundan, bu tamamen beklenmedik bir durum değildi. John belgeyi açtı. Gerçekten de daha önce Minghui'de yayınlanan David'in hikayesiydi. Belge açıldığında hafif bir tereddüt olduğu için John biraz garip hissetti. John huzursuzluk hissini üzerinden attı ve devam etti.

Daha sonra John'un evine zorla girildi. Proje kaynak kodu, sunucu erişim parolaları ve anahtarları ile birlikte dizüstü bilgisayarlar, USB flash sürücüler ve harici sabit sürücüler çalındı ve gelecekteki projelerle ilgili sunumlar alındı.

Bu hikayenin sonu değil ama burada durup kaç tane güvenlik hatası oluştuğunu ve bunların olmasını önlemek için neler yapabileceğimizi sayabiliriz.

WeChat, TikTok ve Benzer Uygulamaları Birincil Cihazdan Kaldırın

Çin'den gelen uygulamalar (WeChat, TikTok vb. dahil), cihazda depolanan bütün kişilerin ayrıntıları dahil olmak üzere cihazdan birçok kişisel bilgi toplar. Kötülüğün, uygulama üreticilerinden toplanan bilgileri almakta hiçbir sıkıntısı yoktur. Tam da bu gizlilik koruması eksikliğinden dolayı, bu uygulamalar bizim için (zulüm için şeytan tarafından hedef alınan bir grup) önemli güvenlik riskleri oluşturmaktadır.

Daha ilk çalıştırmada WeChat, cihazdaki kişilere erişim izni isteyecektir. İstenen izin verilmezse hemen [uygulama] kapanacaktır. Daha sonra WeChat'i kullanabilirseniz, sonuçları anlayıp anlamadığınıza bakılmaksızın WeChat'e kişilerinize erişme izni vermiş olursunuz.

Eğer David kara listedeyse ve telefonunda WeChat varsa, havaalanından bu yana telefonuna özenle eklediği tüm iletişim bilgileri WeChat tarafından alınmış ve kötülüğün eline geçmiş olacaktı. Uygulayıcılar için yarattığı tüm bağlantılar, John'un soyadı, John'un Çince adı, John'un ev adresi, e-posta adresi, rolü vb. dahil olmak üzere WeChat aracılığıyla kötülüğe gönderilirdi. David, John'un evindeki Wi-Fi'yi telefonunda kullandığından, WeChat sunucuları John'un ev ağının IP adresini kaydederdi.

Bu nedenle şeytan, John'un e-posta adresine bir kimlik avı e-postası gönderebildi. Kötülük, John'un IP adresine sahip oldukları için ev ağına ve cihazlarına da saldırabilir. Kimlik avı saldırıları ve doğrudan ağ saldırıları başarısız olursa, şeytan dizüstü bilgisayarları ve sabit diskleri çalmak için John'un evine girmek de dahil olmak üzere fiziksel saldırılar başlatabilir. Şeytan, John'un Çin'deki aile üyelerini de taciz edebilirdi.

John havaalanında David'e WeChat'in tehlikesini açıklamış olsaydı ve David WeChat'i hemen telefonundan kaldırsaydı, hikaye tam burada duracaktı.

Tüm uygulayıcılardan Çin'deki WeChat, TikTok ve benzeri uygulamaları birincil cihazlarından (telefonlar, tabletler ve bilgisayarlar) kaldırmasını talep etmemiz gerekiyor. Bu uygulamaları kullanmanız gerekiyorsa, bunları uygulayıcılarla hiçbir bağlantısı olmayan ayrı bir cihazda kullanın.

Hassas Tartışmalar Esnasında Cihazları Kapatın ve Uzak Bir Yere Bırakın

Cihazlar, güvenliği ihlal edildiğinde gizlice dinlemek için de kullanılabilir. Hassas tartışmalar sırasında cihazları kapatın ve bir kenara koyun. Tartışmalar, kötülük tarafından ele geçirilirse, sosyal mühendislik saldırılarında kullanılabilir (örneğin, hikayedeki eklerin dosya adları, John ve David'in daha önce yaptığı tartışmalarla ilgiliydi, bu da tuzaktan kaçınmayı çok zorlaştırıyordu).

Doğrudan Çevrimiçi Saldırılar

Kötülük, bir WeChat kullanıcısının IP adresini alabilir. IP, kullanıcının ev ağının IP'si, medya grubunun ofis ağının IP'si veya grup paylaşım yerinin IP'si olabilir. IP, WeChat çalışırken cihazın gittiği her yerde WeChat sunucuları tarafından kaydedilecektir. Kötülük, bilinen IP'lere sahip cihazları hedef alan çevrimiçi saldırılar gerçekleştirebilir.

Bu tür saldırılara karşı savunmamız: Güvenlik duvarını açın ve tüm cihazları mevcut tüm güvenlik yamalarıyla güncel tutun. Cihazlar, ağ geçidi yönlendiricisinin yanı sıra dahili ağdaki bilgisayarları ve mobil cihazları içerir.

Çevrimiçi Kimlik Avı Saldırıları

Kimlik avı saldırıları, dikkatle hazırlanmış e-posta mesajları ve hedeflenen kullanıcıyı yanıltabilecek ve cihazı tehlikeye atabilecek cihaz işlemlerini gerçekleştirmelerini isteyebilecek metin mesajları aracılığıyla gerçekleştirilir. Örneğin, e-posta, bağlantı kötülük tarafından kontrol edilirken, kullanıcıdan e-postadaki bağlantıyı kullanarak bir şifre değiştirmesini isteyen, sistem tarafından oluşturulmuş bir e-posta gibi görünebilir. Kullanıcı bu tuzağa düşerse şeytan şifreyi ele geçirecektir. Örneğin, e-posta bilinen bir kişiden gelmiş gibi görünebilir ancak kötü niyetli bir eki olabilir. Birçok dosya türü, Word, Excel, PDF'ler vb. dahil olmak üzere kötü amaçlı yazılım içerebilir. Örneğin, e-posta kötü amaçlı bir web sayfasına bağlantı içerebilir. Kötü amaçlı sayfanın ziyaret edilmesi, cihaza bazı kötü amaçlı yazılımların yüklenmesine neden olabilir. QR kodları ayrıca kötü amaçlı web sayfalarına da yol açabilir. Eğer şeytan hedef hakkında güncel sıcak konular, diğer insanlarla ilişkiler, geçmiş konuşmalar vb. gibi daha çok şey biliyorsa, bu detaylar kötülük tarafından sosyal mühendislik tuzakları yaratmak için kullanılabilir. Daha fazla detay, daha fazla aldatılmaktır.

Hikayede, şeytan John'un e-posta adresini aldı ve John'a e-postadaki bir bağlantı aracılığıyla "şifreyi değiştirmesini" isteyen bir kimlik avı e-postası gönderdi. Bu tür bir e-posta neden aldatıcıdır? Çünkü e-posta sisteminin davranışsal bir özelliğini kullanır.

E-posta sisteminiz size şifrenizin süresinin dolmak üzere olduğunu hatırlatabilir. Kötülük bu davranışı istismar ediyor.

Basit bir kurala bağlı kalırsanız bu tuzaktan kaçınmak kolaydır. Şifre hatırlatıcısını gördüğünüzde, e-posta mesajındaki bir bağlantıya tıklamak yerine şifrenizi değiştirmek için webmail sayfasına gidin. Aynı kural herhangi bir normal e-posta hesabı için de geçerlidir. Webmail sayfasına (Gmail, Hotmail vb.) gidin, ardından giriş yapın ve şifreyi oradan değiştirin.

Şifrenizi değiştirmek için asla e-posta mesajlarındaki bağlantıları kullanmayın. Bağlantı kötülük tarafından kontrol edilebilir.

Daha genel olarak, bağlantının açılmasının güvenli olduğundan emin değilseniz e-postalardaki bağlantıları açmayın.

John'un bu testi geçemediğini ve şifresini değiştirmek için e-postadaki bağlantıyı kullandığını varsayalım. Bağlantıdaki web sayfası şeytan tarafından kontrol edildi ve ilk kutuda John'un mevcut şifresini almış olacaktı. Web sayfası, uygulayıcı tarafından işletilen bir proje e-posta sunucusuna bağlanmadığından, John'un e-posta sunucusundaki parolası değiştirilmedi. Şeytan, John'un e-postasına giriş yapabilir ve bir yönlendirme kuralı ayarlayabilir. Bu noktadan sonra, John tarafından alınan tüm mesajlar şeytan tarafından da alınacak ve birçok bilgi sızdıracaktı. İletim kuralı yürürlükte kaldığı sürece, John gelecekte parolasını değiştirse bile, iletme kuralı çalışmaya devam edecektir.

E-posta Erişim Özetini İzleme

Şeytan John'un e-posta şifresini bir kere ele geçirdiğinde, bir yönlendirme kuralı oluşturmak için John'un e-posta hesabına giriş yapacaktı. Kötülük, John'un e-postalarına bu şekilde kalıcı erişim sağlar.

Uygulayıcı tarafından yürütülen birçok proje e-posta sistemi, bu tür ihlallere karşı bir savunmaya sahiptir. Sistem, kullanıcılara günlük erişim özeti gönderir. John erişim özetini gözden geçirseydi, bu güvenlik ihlali bir gün içinde tespit edilebilirdi. John daha sonra şifresini temiz bir bilgisayarda değiştirecek ve tüm yönlendirme kurallarını gözden geçirip kaldıracaktı.

Günlük erişim özeti, son 24 saat içinde e-posta hesabına yapılan erişimleri listeler. Hesaba hangi IP'lerden ve ne şekilde erişildiğini ve erişimin başarılı olup olmadığını içerir. En olası IP'ler, iş IP'niz (işten gelen e-postaları kontrol ediyorsanız), ev IP'niz ve mobil cihaz IP'niz (e-postaları mobil cihazlarınızdan kontrol ediyorsanız) olacaktır. Bu kümenin dışında kalan herhangi bir IP, özellikle başka bir bölge veya ülkeden gelen herhangi bir IP şüphelidir. Telefonunuzun veya bilgisayarınızın mevcut IP'sini öğrenmek için whatismyip.com'u kullanabilirsiniz.

John uyanık olsaydı, web arayüzünü kullanan tanınmayan bir IP'den gerçekleştirilen başarılı bir erişim olduğunu fark ederdi. Bu, John'u e-posta parolasının ele geçirildiğini ve e-posta hesabı ayarlarının değiştirilmiş olabileceği konusunda uyarmak için yeterli olacaktı.

John'un bu testte de başarısız olduğunu varsayalım. Şeytan, bu noktadan sonra John'un tüm e-postalarını alabilecekti. Kötülük, bilgi toplamak ve e-posta kötü amaçlı yazılımları ve sosyal mühendislik yoluyla diğer insanların bilgisayarlarını tehlikeye atmak için fırsatlar aramak için e-posta dizilerini ve konuşmaları izleyecektir.

John ve David ikamet başvurularını tartıştıkları için kötülük, David'e John'un e-posta hesabından kötü amaçlı yazılım eki içeren bir e-posta gönderdi.

Cihazlarınızı Güncel Tutun

Genel bir kural olarak, güvenli olduğundan emin değilseniz e-posta eklerini açmayın.

Ancak bunu yapmanın güvenli olup olmadığını nasıl anlarsınız? En basit ve en etkili yol, onay için göndereni aramaktır. Lütfen onaylamak için e-posta kullanmayın, çünkü gönderenin e-posta hesabı zaten kötülük tarafından ele geçirilmiş olabilir.

David, daha önce John ile ikamet başvurularını tartıştı ve ardından John, "İkamet başvurusu için gerekli belgelerin listesi" adlı bir belge içeren bir e-posta gönderdi. Beklenmeyen veya alakalı olmayan veya bilinmeyen bir göndericiden gelen iletileri atmak daha kolay olurdu, ancak bu beklenen ve kesinlikle alakalı ve güvenilir bir göndericiden gelen iletiydi. Kötülük, kurbanlar arasında devam eden tartışmalar hakkında önceden edinilen bilgileri kullanarak, sosyal olarak tasarlanmış mükemmel bir tuzak yarattı.

Talihsiz miyiz?

Henüz değiliz.

Burada yapılacak en doğru şey, belgeyi açmadan önce göndereni arayıp belgeyi gönderdiğini teyit etmektir. John daha sonra e-posta hesabının ele geçirildiğini anlayacaktır. Temiz bir bilgisayarda şifresini değiştirir ve yönlendirme kuralını inceler ve kaldırırdı.

Diyelim ki David, John'u aramadı ve bu tuzağa düştü. Belgeyi açtı ve gömülü kötü amaçlı yazılımı tetikledi. Bundan sonra ne olacağı, kötü amaçlı yazılıma ve cihazdaki savunmamıza bağlı olacaktır.

Kötü amaçlı yazılım, işletim sistemindeki (OS) veya uygulamadaki (Word, PDF okuyucu, Java vb.) bilinen bir güvenlik açığını hedef alıyorsa, işletim sistemi ve uygulamalar güncelse zarar veremezdi.

Bu savunma etkili ve uygulanması kolaydır (işletim sistemini ve uygulamaları özenle güncel tutarak), ancak birçok kişi bunu yapamaz.

Bildirim alır almaz işletim sistemi ve uygulamalar için güncellemeleri yüklemeliyiz. Geciktirmeyin. Çoğu uygulama (tarayıcı, PDF okuyucu, Java vb.) otomatik güncelleme mekanizmalarına sahiptir. Onları açın ve kullanın.

Windows, işletim sisteminin bir parçası olarak Windows Defender'a sahiptir. Bu çok iyidir. Bilgisayarla birlikte gelen diğer deneme güvenlik yazılımlarını kaldırın ve yerleşik Windows Defender'ı kullanın. İşletim sistemi güncellemelerinin bir parçası olarak güncellenecektir.

Mac OS'de Gatekeeper, XProtect ve Kötü Amaçlı Yazılım Temizleme Aracı bulunur. Onlar çok iyiler. Normalde Mac için başka virüsten koruma araçlarını kullanmaya gerek yoktur.

Gelecekteki kötü amaçlı yazılımların hedefi olmalarını önlemek için kullanmadığınız uygulamaları cihazlarınızdan kaldırın.

Cihazı güncel olsaydı ve kötü amaçlı yazılım bilinen bir güvenlik açığını hedef alsaydı David sorun olmazdı.

Kötü amaçlı yazılım bilinmeyen bir güvenlik açığını (0 günlük olarak adlandırılır) hedefliyorsa ne olur? Güvenlik açığı yamalanmamıştır ve kötü amaçlı yazılımdan koruma programlarının bunu tespit etme yolu yoktur.

Talihsiz miyiz?

Henüz değil.

Cihazlardaki Çoğu Etkinlik için Standart/Misafir Kullanıcı

Bir bilgisayarda en az iki tür kullanıcı vardır: yönetici ve standart/misafir kullanıcısı.

Yönetici olarak oturum açarsanız, bilgisayarda her şeyi yapabilirsiniz. Kulağa hoş geliyor ama tetiklediğiniz kötü amaçlı yazılım aynı haklara sahip olacak. Kötü amaçlı yazılım, bir yönetici tarafından tetiklenirse bilgisayarınızda her şeyi yapabilir.

Standart bir kullanıcı olarak giriş yaparsanız, görevlerinizin çoğunu sorunsuz bir şekilde yapabilirsiniz ancak sistem klasörlerine yazamazsınız. Bu sınırlayıcı gelebilir, ancak tetiklediğiniz kötü amaçlı yazılım, sistem klasörlerinde kötü şeyler oluşturamaz. Bu, normalde sistem klasörlerine yazmanız gerekmediğinden iyi bir korumadır ve sizin tarafınızdan tetiklenen kötü amaçlı yazılımlar, ne tür hasarlara yol açabileceği konusunda ciddi şekilde sınırlandırılacaktır.

Yalnızca standart bir kullanıcı olarak oturum açarak, belirli kötü amaçlı yazılımlar bilinmeyen bir güvenlik açığını hedeflese bile zarar vermez.

İyi haber şu ki, modern işletim sistemlerinde (Windows ve Mac) kullanıcı, yönetici olsa bile standart kullanıcı modunda çalışıyor. Yönetici hakları gerektiren bir şey yapmanız gerekiyorsa, Windows sizden onaylamanızı isteyecek ve MacOS sizden bir parola girmenizi isteyecektir. Bu, kötü amaçlı yazılımın kendisini yüklemesini veya yönetici olarak çalışmasını durdurma fırsatınızdır.

David'in durumunda, o bir e-postadaki eki açmaya çalışıyordu ve sistemdeki değişikliklere izin vermesi istendi. Bu onun "Hayır" deme şansıydı, çünkü bir belgeyi açmak sistemde değişiklik yapmayı gerektirmemeliydi.

Okumadan ve düşünmeden hızlıca Evet'e tıklamaktan kaçınmak için standart bir kullanıcı olarak oturum açmanız önerilir. Standart bir kullanıcı olarak çalışıyorsa, sistem basit bir Evet/Hayır sorusu yerine yöneticinin parolasını soracaktır. Bu artan sürtüşme, harekete geçmemiz istendiğinde duraklamamıza ve düşünmemize yardımcı olacaktır.

Bu nedenle, Windows veya Mac'te bir parola girmenizi veya bir uygulamanın çalışmasına izin vermenizi isteyen bir istem görürseniz, lütfen istemi dikkatlice okuyun. Amaçlanan eylem bu değilse, kötü amaçlı yazılıma işaret edebileceğinden lütfen parolayı girmeyin veya çalışmasına izin vermeyin.

Benzer şekilde, telefonunuzda veya tabletinizde belirli bir eyleme veya uygulama kurulumuna izin vermenizi isteyen bir istem görürseniz, lütfen dikkatlice okuyun. Eğer amacınız bu değilse, lütfen hiçbir şeye tıklamayın. İstemi kaldırmak üzere çalışan tüm uygulamaları kapatmak için Çıkmaya Zorla'yı kullanın.

Genel bir kural olarak, sistem, bir e-posta veya bir metin mesajı sizden belirli işlemleri yapmanızı istediğinde, lütfen durun ve düşünün. Eğer amacınız bu değilse, lütfen yapmayın.

Örnek: Bir koordinatör, bir sinema salonuyla sözleşme görüşmesi yaparken “Contract draft.xlsx” adlı bir ek içeren bir e-posta aldı ve ekteki dosyayı açıp açmamayı düşünürken telefonu çaldı. Telefondayken dosyayı açtı ve gönderenin o tiyatro olmadığı için bir hata yaptığını fark etti. Ekli dosya kötü amaçlı yazılım içeriyordu. Ancak, standart bir kullanıcı olarak oturum açmış olduğu için virüs, sistemine zarar vermedi.

Yalnızca Güvenilir Uygulamaları Çalıştırın

Yalnızca standart/misafir bir kullanıcı olarak oturum açarak, belirli kötü amaçlı yazılımlar bilinmeyen bir güvenlik açığını hedeflese bile zarar vermez.

Tüm kötü amaçlı yazılımlar değil, belirli kötü amaçlı yazılımlar mı? Evet. Bazı gelişmiş kötü amaçlı yazılımlar, standart bir kullanıcıyı yönetici konumuna yükseltebilir ve sisteme zarar verebilir.

Hala talihsiz miyiz?

Tam olarak değil.

Bunun için savunmamız, uygulamaların beyaz listeye alınması olacaktır: Yalnızca güvenilir uygulamaları çalıştırın.

Hikayemizdeki en gelişmiş kötü amaçlı yazılım, bilinmeyen bir güvenlik açığını hedefler ve ayrıcalık yükseltme özelliğine sahiptir. Güvenilir uygulamalar listemizde değilse çalışmaz ve cihazlarımıza zarar veremez.

Uygulama beyaz listeye alma, Windows 11'de AppLocker ve Smart App Control kullanılarak Windows'ta uygulanabilir.

MacOS'un üç ayarı vardır: Yalnızca App Store, App Store ve Tanımlanmış Geliştiriciler, Yine de Aç. İlk ayar olan Yalnızca App Store çoğu zaman kullanılmalıdır. Tanımlanmış Geliştiricilerden gelen uygulamalara izin vermek için ikinci ayarın kullanılması uygundur. Ancak Tanımlanmış Geliştiriciler için dijital sertifikalar çalınabilir, bu nedenle ikinci ayar biraz risk taşır. Üçüncü ayar normal olarak kullanılmamalıdır.

“Yalnızca güvenilir uygulamaları çalıştırma” ilkesi nihai savunmadır. Kötü amaçlı yazılım, ne kadar gelişmiş olursa olsun, güvenilir uygulamalarımız listesinde yer almayacak. Çalıştırmadığımız sürece, herhangi bir hasara neden olamayacaktır. Benzer şekilde, sosyal mühendislik tuzaklarına, kötü niyetli e-posta eklerine ve bağlantılarına, kötü niyetli metin mesajlarına ve kötü niyetli QR kodlarına düşmezsek, cihazlarımıza zarar vermez.

David'in bu savunmayı uygulayamadığını ve kötü amaçlı yazılımın cihazında başarılı olduğunu varsayalım. Bu kötü amaçlı yazılım, güvenli e-posta hesabı da dahil olmak üzere tüm çevrimiçi hesaplarının şifrelerini ele geçirecektir. Elbette şeytan, bir yönlendirme kuralı oluşturmak ve John'a şimdi "Çin'deki zulüm hikayelerim" başlıklı bir kötü amaçlı yazılım eki göndermek için hesabına giriş yapacak. John bu belgeyi açarak bu tuzağa düşerse, bilgisayarının güvenliği tamamen tehlikeye girebilir. Döngü devam edecektir.

John'un çevrimiçi etkinliklerini bir süre izledikten sonra şeytan, John'un evine gitmeye değer olabileceğine karar verdi. Daha önce toplanan bilgilerle, şeytan John'un evine girdi ve dizüstü bilgisayarları, harici sabit diskleri ve USB flash sürücüleri aldı.

Parola ve Şifreleme ve Yedekleme ile Cihazlardaki Verileri Koruyun

Bu noktada her şeyimizi mi kaybettik?

Cihazlarımız için korumamız olursa bir şey olmaz.

Mobil cihazlar için parola ve otomatik veri silmeyi etkinleştirin.

Bilgisayarlar için Windows, tüm disk şifrelemesi için BitLocker, PGP Disk ve VeraCrypt'e sahiptir. MacOS'ta Dosya Kasası vardır. Tüm cihazlarda şifrelemeyi açın. Harici sabit sürücülerdeki ve flash sürücülerdeki verileri şifreleyin. Kötülük, cihazlarımızı alsa bile herhangi bir bilgi alamayacaktır.

Ancak cihazlarımızı kaybedersek, şeytan cihazlardaki bilgilere erişmese bile çalışmalarımız ciddi şekilde etkilenecektir. Yine de bizim için büyük bir kayıp olur. Bu tür kayıpları (iş kesintileri) önlemek için, tüm cihazlar için uzak sitelere veya bulut hizmetlerine otomatik şifreli veri yedeklemeleri yapılandırmamız gerekir. Cihazların kaybolması, çalınması veya hasar görmesi durumunda yedekten, yedek cihazlara veri geri yükleyebilir ve hızlı bir şekilde çalışmaya geri dönebiliriz.

Buraya kadar bahsettiğimiz saldırılar, internetten yapılan genel saldırılar değil, kötülük tarafından gelen saldırılardır. Sadece en yaygın olanlardan birkaçına değindik. Konsept olarak bazı savunmalardan bahsetmiştik. Uygulama ayrıntıları, konuyla ilgili daha fazla tartışma yoluyla bulunabilir.

Genel Teknik Detaylar

Veri yedekleme

Her biri farklı koruma için vazgeçilmez olan üç farklı yedekleme türünden bahsedeceğiz.

Aynı Diske Yedekleme

İlk koruma düzeyi, Windows'ta bulunan Sistem Koruması olarak adlandırılır. Ayrıca Sistem Geri Yükleme Noktaları olarak da adlandırılır. Diskin anlık görüntüsü, Birim Gölge Kopyası kullanılarak aynı diske kaydedilir. Silinen dosyaları veya aynı dosyanın önceki sürümlerini kurtarabilmeniz için Sistem Korumasını etkinleştirin. Başarısız bir Windows güncellemesi veya bozuk sistem dosyaları nedeniyle sistemin başlatılamaması durumunda, dosyaları kurtarmak ve sistemi yeniden ön yüklenebilir hale getirmek mümkündür.

Windows tuşuna basın ve "sistem" yazın ve arama sonuçlarında "Sistem"e tıklayın, ardından pencereyi başlatmak için soldaki Sistem Koruması'na tıklayın:

Örnek: Önemli dosyalar yanlışlıkla silindi. Fotokopi alanında ki bir operatör, baskı şablonu dosyalarını yanlışlıkla sildi. Şablon dosyaları olmadan yazdırma devam edemez. Silme işlemi bir program aracılığıyla yapıldığından dosyalar Geri Dönüşüm Kutusu'ndan kurtarılamadı. Teknik destek personeli, şablon dosyalarını sistem geri yükleme noktalarından geri yükleyebildi ve yazdırma işlemi, sabahın erken saatlerinde yazdırmayı bitirmek için zamanında yeniden başlatıldı.

Örnek: Yazılım yüklemesinden sonra sistem ön yüklenemez hale geldi. Bazı yazılım yüklemelerinden sonra sistem yeniden başlatma döngüsüne girdi. Teknik destek görevlisi, sistemin otomatik yeniden başlatılmasını durdurmak için F8'e bastı ve hata kodunu kontrol etti. Sistem kayıt defterinin zarar gördüğü belirlendi. Bu makinenin kendisi ön yüklenemez olduğundan, teknik destek, sabit sürücüyü çalışan bir bilgisayara takarak yazılım kurulumundan önce sistem kayıt defterini kurtarabildi. Sistem daha sonra normal şekilde önyükleme yapabildi.

Sistem Koruması değerlidir ancak donanım arızasına karşı koruma sağlamaz. Sabit disk arızası durumunda hem Geri Yükleme Noktalarını hem de verileri kaybedersiniz. Bu yüzden verileri farklı bir diske yedeklememiz gerekiyor.

Yerel Olarak Farklı Bir Diske Yedekleme

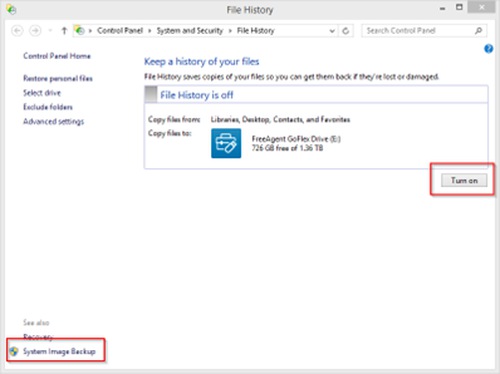

Sabit disk arızasına karşı korunmak için, dosyalarınızı özel bir harici diske yedeklemek için Windows'ta Dosya Geçmişine ve Mac'te Time Machine'e ihtiyacınız olacak. İlk kurulumda veri kaybını önlemek için boş bir disk kullanın.

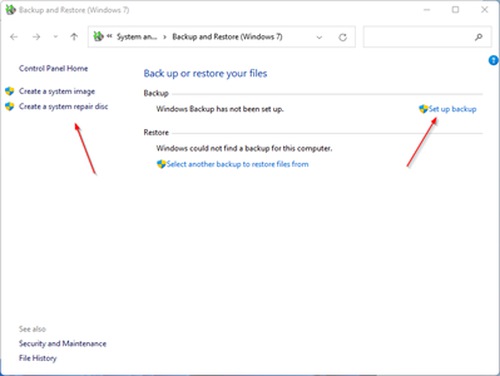

İşletim sisteminizi daha önceki bir yedeklemeye geri yüklemek için bir sistem görüntüsü yedeklemesi ve kurtarma ortamı da oluşturabilirsiniz.

Mac: Spotlight'ta Time Machine'i arayın ve yapılandırmayı başlatmak için Time Machine'i başlatın. Time Machine yedeklemesi, tüm sistemi veya tek tek dosyaları geri yüklemek için kullanılabilir.

Windows: Başlamak için Windows tuşuna basın ve "dosya geçmişi" yazın ve arama sonuçlarında "Dosya Geçmişi"ne tıklayın. Dosya Geçmişi bir sistem görüntüsü içermez. Tüm sistemi daha önceki bir noktaya geri yükleyebilmeniz için lütfen ayrı bir sistem görüntüsü oluşturduğunuzdan (planlanabilir) emin olun.

Dosyalarınızda yaptığınız değişikliklerin otomatik olarak yedeklenmesi için lütfen yedekleme diskini bilgisayarınıza bağlı tutun. Bunu manuel olarak ve yalnızca ara sıra yaparsanız, unutmanız kolaydır. Lütfen yedekleme diskini her zaman bilgisayara bağlı tutma alışkanlığı kazanın ve Time Machine veya Dosya Geçmişinin otomatik ve sürekli yedekleme yapmasına izin verin.

Örnek: Uyarısız disk hatası. Bir bilgisayar yatmak üzere kapatıldı. OS diskinin ertesi sabah bulunamadığını gösterdi. İşletim sistemi için SSD diskinin uyarı vermeden başarısız olduğu ortaya çıktı. Akşam 9'da ikinci bir diske günlük bir sistem görüntüsü yedeklemesi yapıldı. Önceki geceki yedekleme yeni bir SSD'ye geri yüklendi ve kullanıcı önemli bir veri kaybı olmadan işine devam edebildi (sürekli bir Dosya Geçmişi yedeklemesi ile önlenebilecek olan akşam 9 ile 12 arasında iş kaybı).

Modern cihazlar SSD diskleri kullanır. SSD diskler, geleneksel disklerden daha hızlı ve daha güvenilirdir, ancak yine de sonunda, genellikle felaket bir şekilde (verileri kurtarmanın hiçbir yolu olmadan) ve uyarı vermeden başarısız olurlar. SSD diski olan herhangi bir cihaz için, cihazdaki verileri korumak için yerinde sürekli bir yedekleme olmalıdır.

Bu kurulum, bilgisayara harici bir diskin bağlanmasını gerektirir, bu nedenle yerel bir yedeklemedir. Hırsızlık veya ev yangını durumunda hem bilgisayarı hem de yedekleme diskini kaybetme riski vardır. Bu riske karşı korunmak için uzaktan yedekleme gereklidir.

Uzaktan Yedekleme

Uzaktan yedekleme, cihazı ve yedekleme diskini aynı anda kaybetme riskine karşı koruma sağlayabilir. Şifreli yedekleme dosyaları oluşturmak için Backblaze veya seçtiğiniz uzak konumlarda (örneğin, kendi FTP sunucunuz veya Backblaze B2, One Drive, Google Drive, Amazon S3 gibi bulut depolama alanı) depolanan yedeklemeler oluşturan Çoğaltma gibi eksiksiz bir yedekleme hizmeti kullanabilirsiniz.

Çoğaltma ücretsiz ve açık kaynaklıdır: https://www.duplicati.com/

Verileri Şifreleme ile Koruyun

Örnek: Ev hırsızlığı. 2005 yılının başlarında kötülük Atlanta'daki bir uygulayıcının evine girdi ve bilgisayarlarını ve harici disklerini aldı. Bilgisayar diski şifreliydi.

Bilgisayarınız veya diskleriniz yanlış ellere düşerse, bunlarda saklanan bilgiler, şifrelemediğiniz sürece kolayca çalınabilir.

Şifreleme parolanızı hatırlamanız ve saklamanız gerekir. Aksi takdirde, hiç kimse verilerinize erişemez. Bilgisayarınızı her başlattığınızda veya harici disklerinize her eriştiğinizde, şifreleme parolanızı girmeniz gerekir.

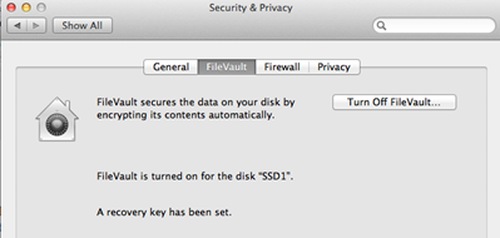

MacOS, diskleri şifrelemek için FileVault adlı bir programa sahiptir. Başlamak için Spotlight'ta FileVault'u arayın. Kurtarma anahtarınızı güvenli bir yere kaydettiğinizden emin olun.

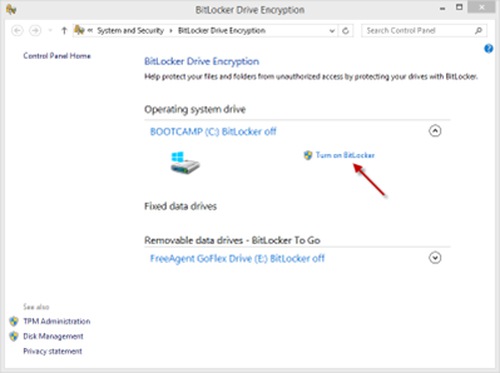

Windows BitLocker disk şifrelemesi, Windows'un profesyonel veya ticari sürümlerinde mevcuttur. Maalesef Home sürümünde mevcut değil. Bu korumaya ihtiyacınız varsa lütfen BitLocker'ı almak için Windows sürümünüzü yükseltmeyi düşünün. Microsoft Store'dan bir lisans anahtarı satın alarak Windows'u yeniden yüklemeden yükseltme yapabilirsiniz. VeraCrypt'i ücretsiz ve açık kaynak olan Windows'ta da kullanabilirsiniz:

https://www.veracrypt.fr/code/VeraCrypt/

Windows'un uygun sürümünde, Windows tuşuna basın ve "bitlocker" yazın ve başlamak için "BitLocker'ı Yönet"i tıklayın. Hem dahili diskleri hem de harici diskleri şifreleyebilirsiniz. "BitLocker'ı Aç" ı tıklayın ve talimatları izleyin.

Bir Parola Yöneticisi Kullanın

Parolaları yönetmenin en iyi yolu, Mac OS için KeePassXC ve Windows için KeePass gibi bir parola yöneticisi kullanmaktır.

Parola yöneticisinin kendisini açmak için yalnızca bir güçlü parolayı hatırlamanız gerekir. Parola yöneticisi, diğer her şey için güçlü benzersiz parolalar üretecektir. Zayıf parolalar kullanmaktan ve aynı parolaları birden çok yerde kullanmaktan, parolaları unutmaktan veya parolayı nerede bulacağınızı unutmaktan kaçınmanın tek yolu budur.

Parola yöneticisini ilk kez başlattığınızda, parolalar için yeni bir boş veri tabanı oluşturacak ve sizden güçlü bir ana parola sağlamanızı isteyecektir. Daha sonra mevcut şifreleriniz için yeni şifre girişleri oluşturabilirsiniz. Bu noktadan itibaren, şifre gerektiren her site için şifre yöneticisini kullanarak yeni bir şifre oluşturun.

Bu şifre veri tabanı dosyası sizin için son derece önemlidir. Bunu korumanın en iyi yolu, Dropbox, One Drive, Google Drive vb. gibi bir bulut depolama alanı kullanmaktır. Güçlü şifreleme ile korunur, bu nedenle bulutta saklamakta sorun yoktur. Dosya boyutu küçüktür, bu nedenle herhangi bir bulut depolamanın ücretsiz katmanı fazlasıyla yeterli olacaktır. Bir bulut depolama alanındaysa, cihazlarınızın çoğunda mevcut olacak ve tüm cihazlarınızda otomatik olarak senkronize edilecektir. Olası senkronizasyon çakışmalarını önlemek için yalnızca bir cihazda düzenleme yapmak en iyisidir.

KeePass: https://keepass.info/ Windows

KeePassXC: https://keepassxc.org/

Windows, Mac, Linux

E-posta İstemcisi Kurulumu

Lütfen hassas iletiler için Gmail gibi bir şey kullanmayın. Bunun yerine dahili proje e-posta hizmetlerini kullanın. Dahili proje e-posta hizmetlerinin çoğu, her gün otomatik olarak size, e-postanızı her kontrol ettiğinizde gözden geçirmeniz gereken bir erişim özeti gönderir. Bu, hesabınıza kötülük tarafından erişildiğinde haberdar olmanızı sağlar.

E-postalarınızı güvenli bir bilgisayarda arşivleyin. Bir e-posta sunucusunda e-posta mesajları bırakmayın, çünkü bırakırsanız ve e-posta şifreniz çalınırsa, tüm mesajlarınız kötülük tarafından indirilebilir.

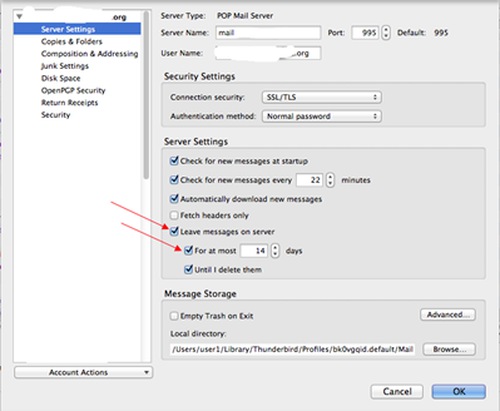

İletilerinizi Thunderbird veya Apple Mail gibi bir e-posta istemcisi kullanarak POP3 (IMAP yerine) içeren güvenli bir bilgisayara indirin ve arşivleyin. Ancak bu, akıllı telefonunuz gibi diğer cihazlarınızdan e-posta hesabına erişmenizi engeller (IMAP, paylaşılan erişimi etkinleştirir).

E-postanızı bir mobil cihazla da (iPad gibi) kontrol etmek istiyorsanız, e-posta istemcinizi, mesajlarınız sunucuda en fazla iki hafta tutulacak şekilde ayarlayın ve mobil cihazınızı e-postalarınıza erişmek için IMAP kullanacak şekilde ayarlayın. (IMAP, e-posta mesajlarınızı e-posta sunucusuna yansıtırken, POP3 mesajlarınızı yerel bilgisayarınıza indirir.)

Aşağıda Thunderbird'den bazı ekran görüntüleri bulunmaktadır. Bir e-posta hesabı eklediğinizde, POP3'ü seçin ve manuel kurulum moduna geçin. POP3S bağlantı noktası 995, SMTPS bağlantı noktası 994'tür.

Diğer Önlemler

Örnek: Stuxnet'in ilk enfeksiyonu. İran nükleer tesislerindeki bilgisayarlar internete bağlı değildi, bu nedenle internetten doğrudan çevrimiçi saldırılar mümkün değildi. Düşman, tesislerin otoparkına bazı küçük USB flash sürücüleri düşürdü. Bazı işçiler, USB flash sürücülerini otoparktan aldı ve onları iş bilgisayarlarına taktı. USB flash sürücülerindeki virüs bilgisayarlara bulaştı ve santrifüj makinelerinin kontrol donanımına yayıldı. Virüs, santrifüj makinelerinin dönüş hızını değiştirdi ve yaygın hasara neden oldu.

Lütfen bilinmeyen USB flash diskleri, CD'leri veya DVD'leri bilgisayarınıza takmayın. Lütfen bilinmeyen FireWire veya Thunderbolt cihazlarını bilgisayarınıza bağlamayın.

Reklam ağından gelen kötü amaçlı bağlantıları ve kodları önlemek için tarayıcılar için uBlock Origin eklentisini kullanın.

Lütfen Apple cihazları için varsayılan dil olarak Basitleştirilmiş Çinceyi kullanmayın. Bunu yaparsanız Apple, cihazlarınızdaki bilgileri Çin'deki iCloud sunucularında saklar. Apple aygıtlarınız için Çince kullanmanız gerekiyorsa, Geleneksel Çinceyi (Tayvan, Hong Kong değil) kullanın.

Mobil Cihazlar

Kaynak: 28.07.2020 itibariyle NSA Mobil Cihazlar En İyi Uygulamaları

Bazı uygulamalar PC veya Mac için geçerlidir

Bluetooth: Kullanmadığınızda Bluetooth'u devre dışı bırakın. Uçak modu, Bluetooth'u her zaman devre dışı bırakmaz.

Wi-Fi: Herkese açık Wi-Fi ağlarına bağlanmayın. Gerekmediğinde Wi-Fi'yi devre dışı bırakın. Kullanılmayan Wi-Fi ağlarını silin.

Kontrol: Cihazın fiziksel kontrolünü sürdürün. Bilinmeyen çıkarılabilir medyaya bağlanmaktan kaçının.

Durum: Oda sesini engellemek için mikrofonu boğan koruyucu bir kılıf kullanmayı düşünün (hot-miking saldırısı). Kullanmadığınız zaman kamerayı kapatın.

Konuşmalar: Güvenli sesi işlemek üzere yapılandırılmamış mobil cihazların yakınında hassas konuşmalar yapmayın.

Şifreler: Güçlü ekran kilidi kullanın

Şifreler: Güçlü ekran kilidi pinleri/şifreleri kullanın: Cihazın on hatalı şifre denemesinden sonra kendisini sileceği 6 haneli bir PIN yeterlidir. Cihazı beş dakika sonra otomatik olarak kilitlenecek şekilde ayarlayın.

Uygulamalar: Minimum sayıda ve yalnızca resmi uygulama mağazalarından gelen uygulamaları yükleyin. Uygulamalara girilen kişisel verilere dikkat edin. Kullanmadığınız zamanlarda uygulamaları kapatın.

Yazılım güncellemeleri: Cihaz yazılımını ve uygulamalarını mümkün olan en kısa sürede güncelleyin.

Biyometri: Minimum hassasiyetteki verileri korumak amacıyla kolaylık sağlamak için Biyometri (ör. parmak izi, yüz) kimlik doğrulamasını kullanmayı düşünün.

Metin mesajları: İçeriğin genel olduğunu düşünseniz bile kişisel cihazlarda hassas konuşmalar yapmayın.

Ekler/Bağlantılar: Bilinmeyen e-posta eklerini ve bağlantıları açmayın. Meşru gönderenler bile yanlışlıkla veya kötü niyetli bir kişi tarafından ele geçirilmesi veya kimliğine bürünmesi sonucunda kötü amaçlı içerik aktarabilir.

Güvenilir aksesuarlar: Yalnızca orijinal şarj kablolarını veya güvenilir bir üreticiden satın alınan şarj aksesuarlarını kullanın. Halka açık şarj istasyonlarını kullanmayın.

Konum: Gerekmediğinde konum hizmetlerini devre dışı bırakın. Cihazı hassas yerlere yanınızda getirmeyin.

Güç: Cihazı haftalık olarak kapatıp açın.

Modifiye Etmek: Cihazı jailbreak yapmayın veya rootlamayın.

Pop-up'lar: Bunun gibi beklenmedik pop-up'lar genellikle kötü amaçlıdır. Biri görünürse, tüm uygulamaları zorla kapatın (iPhone: ana ekran düğmesine çift tıklayın veya ekranın altından yukarı kaydırın ve ekranın ortasında hafifçe duraklatın, sonra kapatmak için yukarı kaydırın veya Android: son uygulamalar yazılım tuşunu tıklayın). Kaynak için tıklayınız.

Mac os işletim sistemi

Ağ Yapılandırmaları

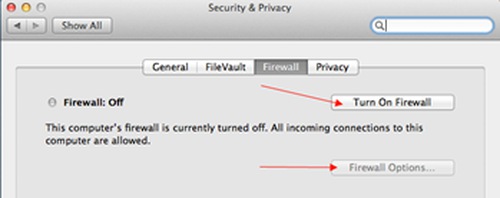

Gelen tüm bağlantıları engellemek için güvenlik duvarınızı açın. Başlamak için Spotlight'ta güvenlik duvarı arayın.

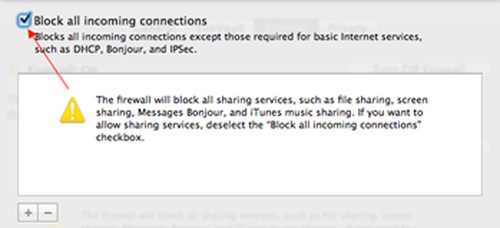

Güvenlik Duvarı Seçenekleri'ne tıklayın ve Gelen tüm bağlantıları engelle'yi işaretleyin.

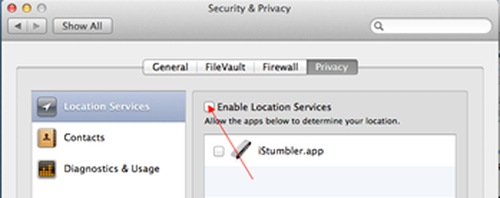

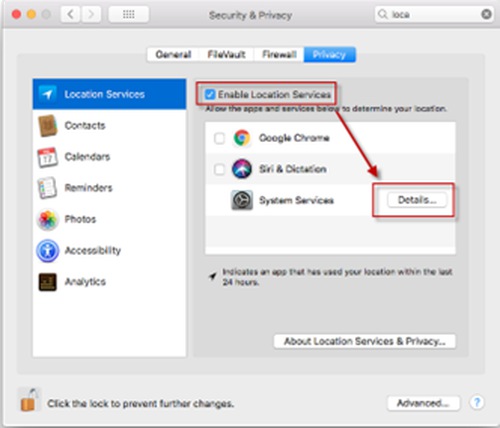

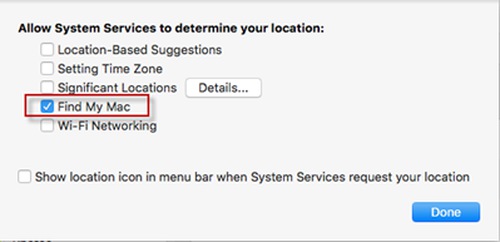

Mac'imi Bul'u kullanmak istemiyorsanız Konum Servislerini kapatın.

Mac'imi Bul'u kullanmak istiyorsanız Konum Servislerini açmanız, ancak diğer tüm öğelerin işaretini kaldırmanız gerekir.

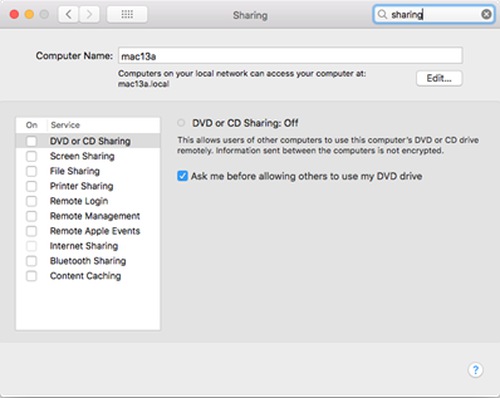

Sistem Tercihi > Paylaşım yoluyla Dosya Paylaşımı, Ekran Paylaşımı, Uzaktan Giriş vb. kapatın veya sağ üst köşedeki kutuda paylaşım arayın. Güvenlik Duvarı Seçeneklerinde Tüm Gelen Bağlantıları Engelle'yi seçtiğinizde bunlar kapatılacaktır.

Windows

Ağ Yapılandırmaları

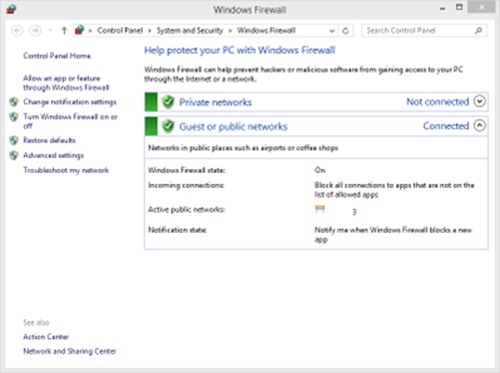

Başlamak için Windows tuşuna basın ve “güvenlik duvarı” yazın ve arama sonuçlarında “Windows Güvenlik Duvarı”nı tıklayın.

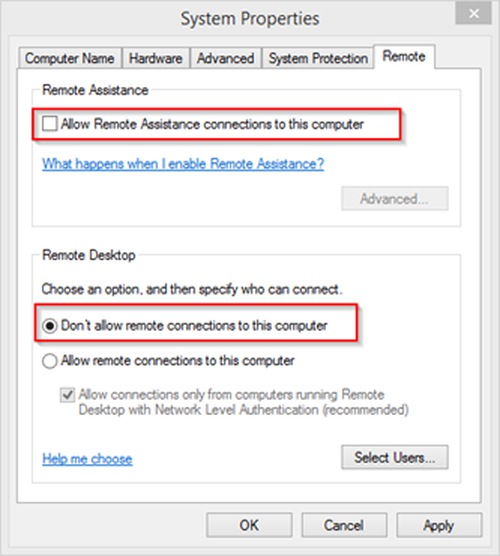

Bu bilgisayara uzaktan erişmeniz gerekmiyorsa Uzaktan oturum açmayı kapatabilirsiniz. Windows tuşuna basın ve “sistem” yazın ve arama sonuçlarında “Sistem”e tıklayın. Uzak Ayarlar'ı tıklayın.

Windows 11 Güvenlik Özellikleri

Windows cihazları kullanıyorsanız, mümkünse lütfen Windows 11'e yükseltin. Bu, işletim sistemini ve uygulamaları güncel tutma ilkesiyle tutarlıdır. Windows 11 cihazlarının güvenliğinde önemli gelişmeler var. İşletim sisteminde bazı iyileştirmeler var. Bazı iyileştirmeler, TPM2 vb. gibi daha yüksek donanım gereksinimlerine dayanmaktadır.

Nihai savunmanın “yalnızca güvenilir uygulamaları çalıştırmak” olduğundan daha önce bahsetmiştik. Windows 11'deki Akıllı Uygulama Kontrolü, bu savunmanın uygulanmasını büyük ölçüde basitleştirir.

Fidye yazılımı, kullanıcı dosyalarını şifreler ve şifrenin çözülmesi için fidye talep eder. Fidye yazılımı bu kullanıcıya ait dosyaları şifreleyeceğinden, bu şifreleme işlemi için yönetici haklarına gerek yoktur. Standart bir kullanıcı olarak oturum açmak, fidye yazılımının zarar vermesini engelleyemez. Windows 11, yalnızca güvenilir uygulamaların bu korumalı klasörlerdeki dosyaları değiştirmesine izin vermek için Kontrollü Klasör Erişimi'ni ekledi. Fidye yazılımı güvenilir uygulamalar listesinde olmayacağından, korumalı klasörlerdeki dosyaları şifreleyemez.

Windows 11, tehlikeli dosyaları ve web sayfalarını bir kapsayıcıda çalıştırmak için Uygulama İzolasyonuna sahiptir. Dosyalar ve web sayfaları kötü niyetli olsa bile sistem zarar görmekten korunacaktır. Windows 11 Uygulama Koruması varsayılan olarak Word dosyalarını, PowerPoint dosyalarını, Excel dosyalarını, Microsoft Edge'i korumalı kaplarda açacaktır.

Telif Hakkı © 2025 Minghui.org'a aittir. Her hakkı saklıdır.